Вы можете подключить компьютер к серверу через интернет с применением VPN (Virtual Private Network). Это позволит правильно распределить ресурсы удаленной сети, а также в правильном порядке настроить работу сервера.

Инструкция

Процедура открытия доступа к серверу подразумевает предоставление доступа к выбранной сетевой папке, или расшаривание папки. Задача решается стандартными средствами ОС Windows и не требует привлечения дополнительного программного обеспечения. В данном случае рассматривается Windows Server 2003.

Инструкция

Вызовите главное системное меню, нажав кнопку «Пуск», и перейдите в пункт «Все программы. Раскройте ссылку «Стандартные» и запустите приложение «Проводник Windows». Найдите папку, к которой необходимо предоставить доступ, и вызовите ее контекстное меню кликом правой кнопки мыши. Укажите пункт «Свойства» и примените флажок в строке «Открыть общий доступ к этой папке» открывшегося диалогового окна.

Напечатайте желаемое имя создаваемого сетевого ресурса в строке «Общий ресурс» и примените флажок в строке «Максимально возможное» раздела «Предельное число пользователей». Нажмите кнопку «Разрешения» для того, чтобы добавить пользователей, получающих доступ к выбранной папке, и воспользуйтесь командой «Добавить». Выберите нужного пользователя из списка в новом диалоговом окне и примените флажок для определения прав доступа:

Полный доступ;

- изменение;

- чтение.

Подтвердите свой выбор, нажав кнопку OK.

Обратите внимание на возможность расширенных настроек разрешений прав доступа при нажатии кнопки «Дополнительно». Снимите флажок в строке «Разрешить наследование…», поскольку в противном случае выбранный пользователь получит права от более высокого уровня (как правило, от диска, где по умолчанию всем выставлено «Только чтение»). Примените флажок в строке «Заменить разрешения» и подтвердите сохранение сделанных изменений, нажав кнопку «Применить». Следует иметь в виду, что время, которое может занять процесс распределения прав, зависит не от размера, а от количества файлов в папке. Поэтому он может занять достаточно продолжительный отрезок времени. Дождитесь завершения процесса и повторите вышеописанную процедуру по отношению к каждому пользователю или группе пользователей, которым необходимо предоставить доступ к серверу.

Лишь немногие пользователи знают о том, что настроить домашнюю локальную сеть таким образом, чтобы все компьютеры, входящие в ее состав, получили доступ в интернет, можно без приобретения дорогостоящего оборудования.

Вам понадобится

- - сетевая карта;

- - сетевой кабель.

Инструкция

Сначала выберите компьютер, который будет напрямую подключен к интернету. В данном случае на нем установлена операционная система Windows Vista. В том случае, если этот компьютер имеет только один сетевой адаптер, приобретите вторую сетевую карту. Она потребуется для соединения двух компьютером в локальную сеть.

Приобретите сетевой кабель нужной длины. Соедините с его помощью между собой сетевые карты обоих компьютеров. Ко второму сетевому адаптеру выбранного компьютера подключите кабель провайдера. В данном случае совершенно не важен способ получения доступа к интернету (через LAN-порт или DSL-модем).

Включите первый компьютер. Откройте список доступных сетевых подключений. Выберите тот сетевой адаптер, который подключен к другому компьютеру. Откройте его свойства. Выберите пункт «Протокол интернета TCP/IPv4». Нажмите кнопку «Свойства». Выделите параметр «Использовать следующий IP-адрес». Задайте значение IP для этого сетевого адаптера, равное 25.25.25.1.

Настройте подключение к интернету, если эта операция еще не осуществлена. Перейдите к свойствам данного подключения. Выберите вкладку «Доступ». Найдите пункт «Разрешить использование этого подключения к интернету компьютерам локальной сети». Укажите ту сеть, которую образуют два ваших компьютера. Сохраните настройки.

Включите второй компьютер. Откройте список доступных сетевых подключений. Перейдите к свойствам протокола TCP/IPv4. Если на втором компьютере установлена ОС Windows XP, то вам нужен протокол TCP/IP.

Активируйте пункт «Использовать следующий IP-адрес». Введите его значение, равное 25.25.25.5. Нажмите клавишу Tab для автоматического получения маски подсети. Найдите пункты «Основной шлюз» и «Предпочитаемый DNS-сервер». Заполните их значением IP-адреса первого компьютера. Сохраните настройки сети.

Внимание! Следует проявлять осторожность при удаленном создании правил блокировки доступа к серверу по IP! Не заблокируйте случайно себя;-)

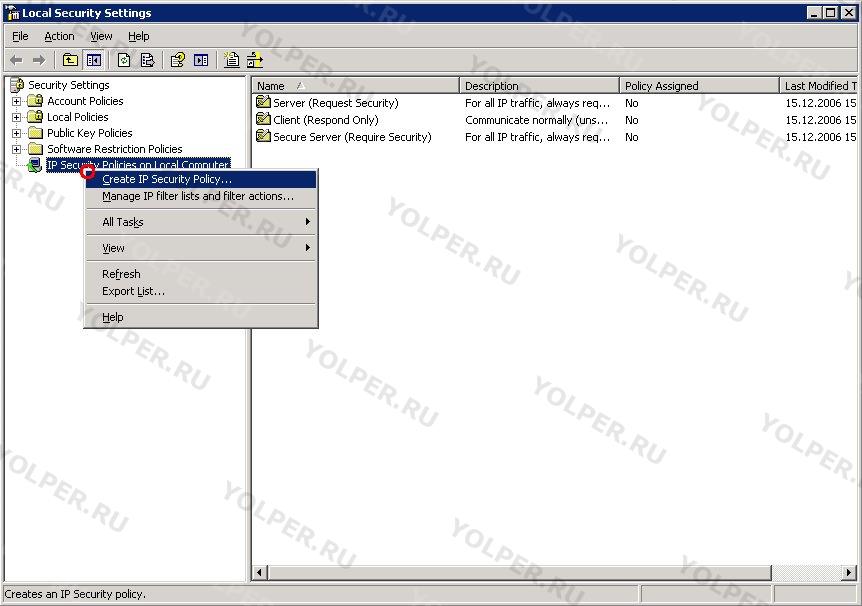

Откройте раздел управления локальной политикой безопасности (Local Security Policy). Для этого нажмите меню Пуск => Администрирование (Administrative Tools) => Локальная политика безопасности (Local Security Policy) .

В появившемся окне кликните правой кнопкой мышки по ветке «Политика безопасности IP на локальном компьютере» (IP Security Polices On Local Computer ). В контекстном меню выберите «Добавить политику безопасности» (Create Security Policy ).

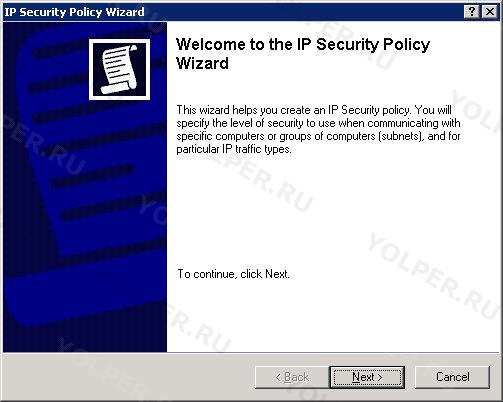

Запустится мастер создания новой политики безопасности. Нажмите «Далее»

(Next

).

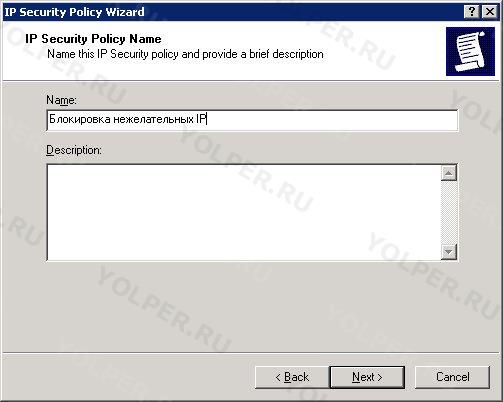

На следующем шаге укажите название новой политики. Например «Блокировка нежелательных IP-адресов»

. Описание указывать необязательно. Нажмите «Далее»

(Next

).

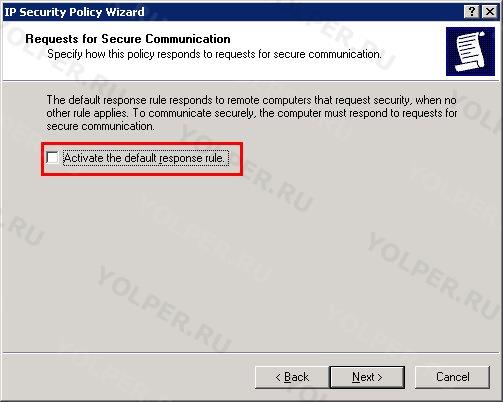

Затем снимите

опцию «Активировать правило по умолчанию»

(Activate the default response rule

) и нажмите «Далее»

(Next

).

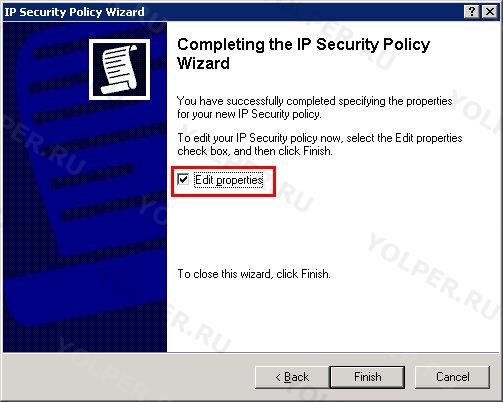

На последнем шаге оставьте все как есть и нажмите на кнопку «Готово»

(Finish

).

Откроется окошко свойств созданной политики. На вкладке «Правила»

(Rules

), снимите опцию «Использовать мастер»

(Use Add Wizard

) и нажмите на кнопку «Добавить»

(Add

).

Появится окошко «Параметры нового правила»

(New Rule Properties

). На вкладке «Фильтр IP-адресов»

(IP Filter List

) нажмите на кнопку «Добавить»

(Add

).

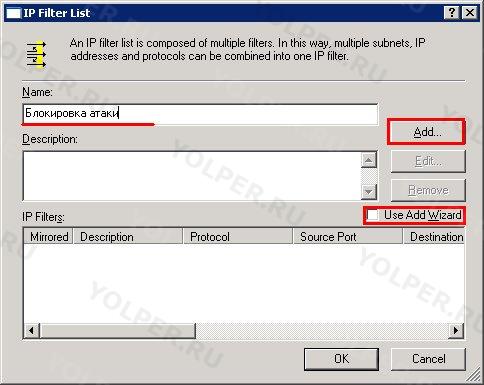

В появившемся окне, в поле «Название»

(Name

) введите имя группы блокируемых IP-адресов. Например: «Блокировка атаки»

. Снимите опцию «Использовать мастер»

(Use Add Wizard

) и нажмите на кнопку «Добавить»

(Add

).

В окне свойств фильтра IP, на вкладке «Адреса»

(Addresses

) в разделе «Источник»

(Source address

) оставьте «Мой IP-адресс»

(My IP Address

).

В разделе «Назначение» (Destantion address ) выберите «Определенный IP-адресс» (A specific IP Address ) либо «Подсеть» (A specific IP Subnet ) и укажите IP-адрес(а), которому требуется запретить доступ к серверу.

Опцию «Зеркально» (Mirrored ) оставьте включенной.

На вкладке «Протокол»

(Protocol

) можно выбрать протокол, для которого будет действовать фильтр. По умолчанию фильтр будет использоваться для всех протоколов.

На вкладке «Описание»

(Description

) можно указать описание фильтра. Это описание будет использоваться в списке фильтров, чтобы вам потом было проще найти фильтр. Лучше всего в качестве описания указывать блокируемый IP-адрес.

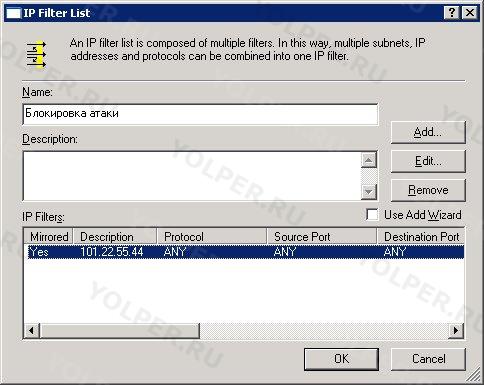

Нажмите на кнопку «Ok»

, чтобы создать фильтр. Вы вернетесь в окно «Список IP фильтров»

(IP Filter List

), в котором появится созданный только что фильтр.

Нажмите на кнопку «Ok»

, чтобы закрыть список IP-фильтров. Вы вернетесь в окно «Параметры нового правила»

(New Rule Properties

). В списке списков фильтров IP появится только что созданный список. Выберите его.

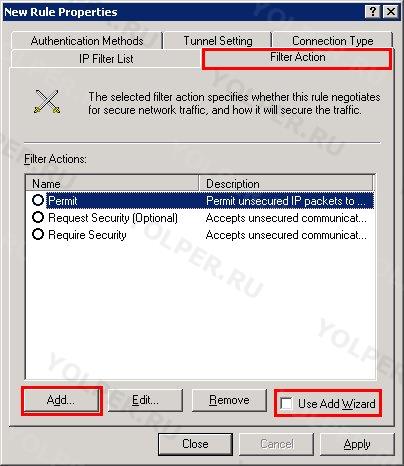

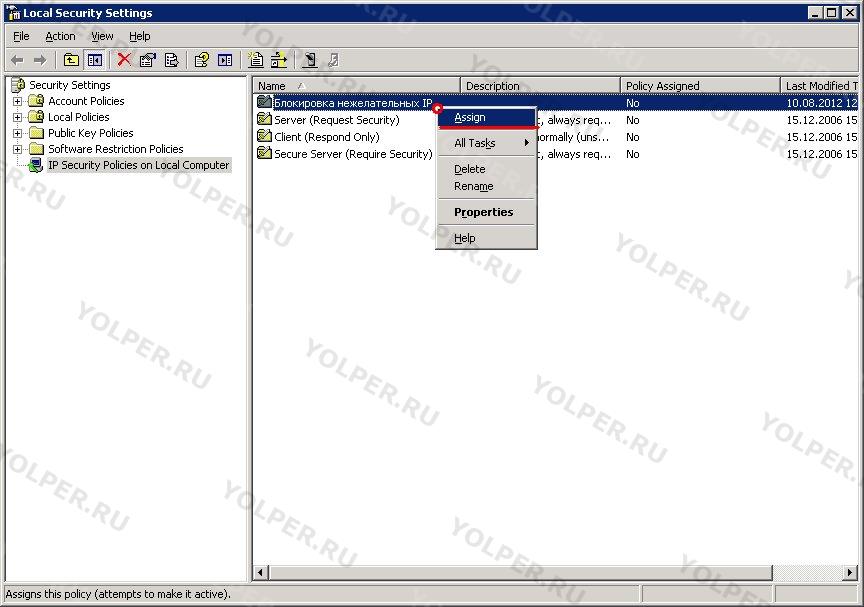

Перейдите на вкладку «Действия»

(Filter Action

). Снимите опцию «Использовать мастер»

(Use Add Wizard

) и нажмите на кнопку «Добавить»

(Add

).

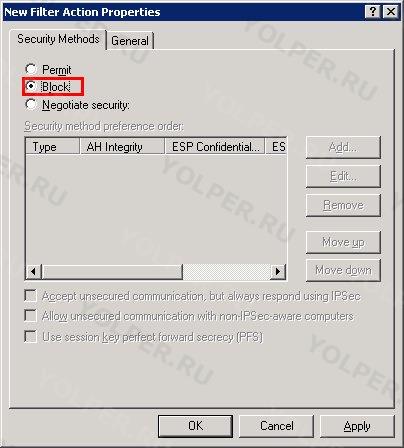

В появившемся окне на вкладке «Защита»

(Security Methods

) установите опцию «Блокировка»

(Block

).

Перейдите на вкладку «Общее»

(General

) и в поле «Название»

(Name

) укажите имя действия. Например: «Блокировка»

.

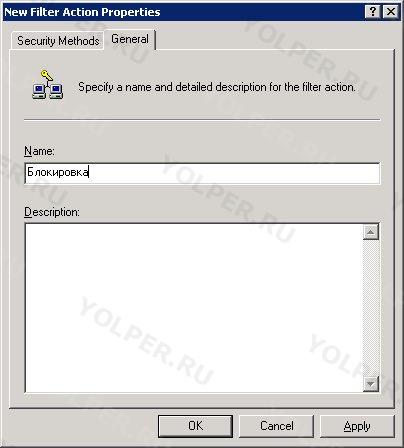

Нажмите на кнопку «Ok»

. В списке действий появится только что созданное действие. Выберите его.

Нажмите на кнопку «Ok»

.

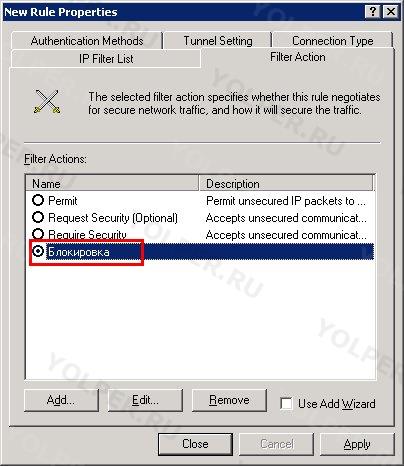

Все, политика создана. Чтобы активировать ее, кликните правой кнопкой мышки по имени политики и в контекстном меню выберите «Активировать» (Assign ).

Аналогично, через контекстное меню, можно отключить созданную политику.

В свойства созданной политики можно легко добавлять нежелательные IP-адреса .

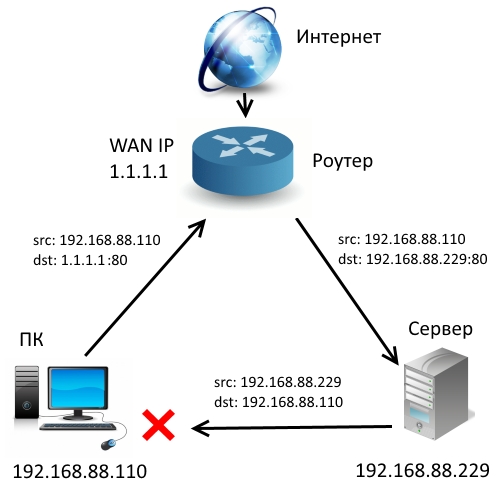

Допустим, вы настроили , и из внешней сети все прекрасно работает. Но иногда может возникнуть необходимость организовать доступ к компьютеру или серверу по внешнему IP-адресу не только извне, но и из локальной сети. В этом случае применяется так называемый Hairpin NAT или NAT LoopBack - прием-отправка пакетов через один и тот же интерфейс роутера, со сменой адресов с локального на внешний и обратно. Разберем нужные настройки.

Допустим у нас есть:

- Роутер с внешним IP (WAN IP) 1.1.1.1.

- Компьютер с локальным адресом 192.168.88.229, и запущенным на нем сервером, приложением и т. д. для доступа из внешней сети. В нашем случае для соединения используется порт 8080.

- Компьютер в локальной сети с адресом 192.168.88.110.

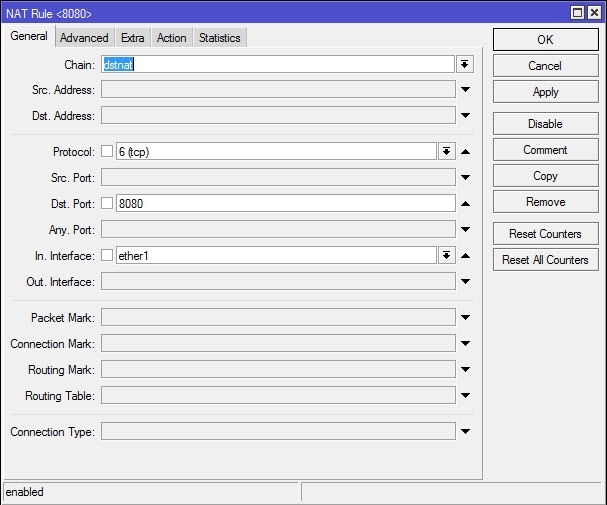

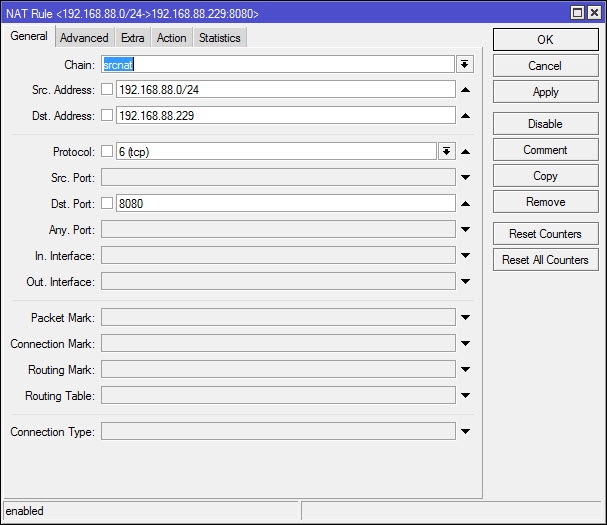

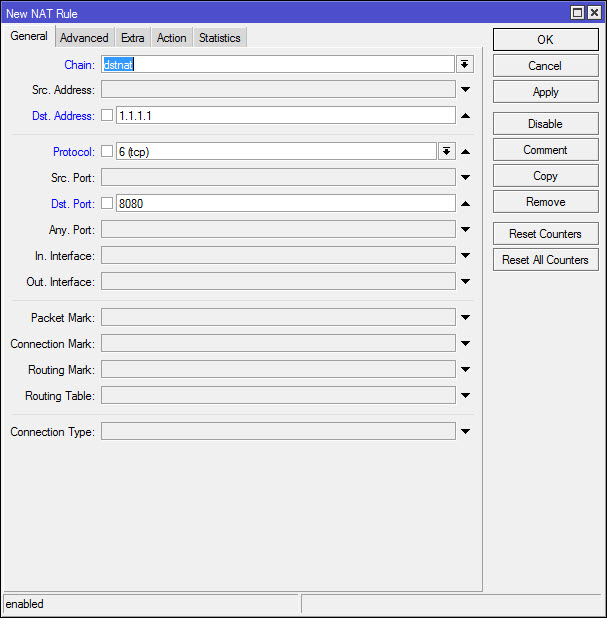

У нас уже есть настроенное правило проброса порта 8080:

Но оно не будет срабатывать при обращении из локалки, так как настройки ориентированы на пакеты из внешней сети, через WAN-порт. Поэтому нам нужно прописать дополнительно еще 2 правила.

Настройка доступа из локальной сети по внешнему IP-адресу

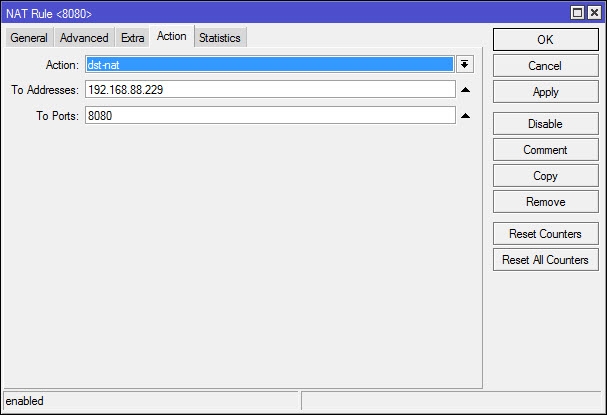

1. Создаем правило для перенаправления обращений по внешнему IP из локальной сети.

Вкладка General.

Chain - dstnat.

Src. Address - пишем здесь локальный адрес компьютера, с которого будем заходить по внешнему IP, или диапазон адресов, если такой доступ нужно предоставить нескольким компьютерам сети.

Dst. Address - указываем внешний адрес компьютера/ сервера и т. п., по которому будет осуществляться доступ из локалки.

Protocol, Dst. Port - здесь прописываем параметры порта и протокола, которые соответствуют нашему соединению (те же, что и в пробросе портов).

Вкладка Action.

To Addresses - указываем локальный адрес нашего сервера, компьютера, на который мы заходим по внешнему IP-адресу.

To Ports - порт тот же самый, что на предыдущей вкладке, поэтому здесь можно ничего не указывать.

Теперь на компьютер 192.168.88.229 можно зайти из локальной сети по внешнему IP-адресу 1.1.1.1.

Но при попытке какого-то взаимодействия с ним ничего не получится. Почему? Посмотрим, что происходит.

- Наш компьютер (192.168.88.110) посылает пакет на внешний адрес сервера, который является и адресом роутера, соответственно - 1.1.1.1.

- Роутер добросовестно перенаправляет его по нашему правилу dst-nat на компьютер с адресом 192.168.88.229.

- Тот его принимает и отправляет ответ. Но так как он видит в качестве адреса источника локальный IP-адрес (ведь пакет поступил от компьютера в локальной сети), он отправляет ответ не на маршрутизатор, а напрямую получателю.

- Получатель же (192.168.88.10) отправляя данные по внешнему IP, и ответ также ожидает от внешнего IP. Получив пакет от локального 192.168.88.229, он его просто сбрасывает, как ненужный.

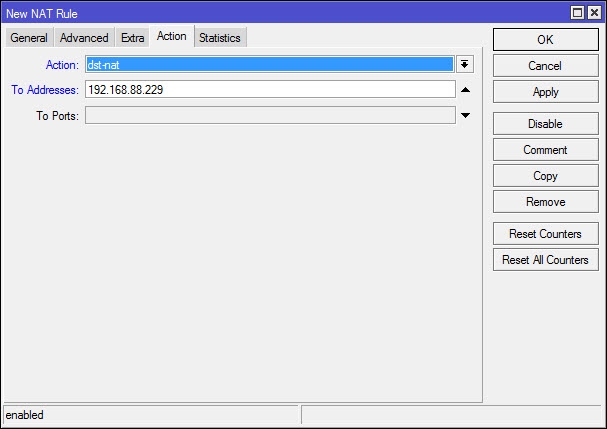

Поэтому нам нужно еще одно правило, которое будет подменять локальный адрес источника при отправке пакета на внешний IP.

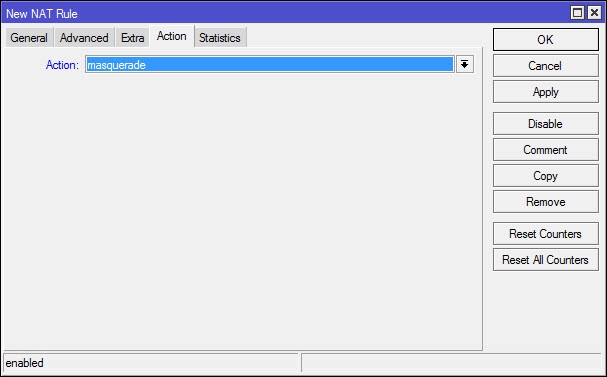

2. Подменяем локальный адрес компьютера на внешний IP-адрес.

На вкладке Action выставляем маскарадинг (masquerade), т. е. подмену адреса источника на локальный адрес маршрутизатора.

На вкладке General прописываем правила, при которых он будет применяться:

Chain - srcnat, т. е. при запросах из локальной сети.

Src. Address - пишем здесь локальный адрес компьютера, или диапазон адресов, с которых будут отправляться пакеты.

Dst. Address - здесь конкретизируем "адрес получателя", т. е. правило будет применяться только для пакетов, адресованных нашему серверу.

Protocol, Dst. Port - здесь прописываем те же параметры порта и протокола.

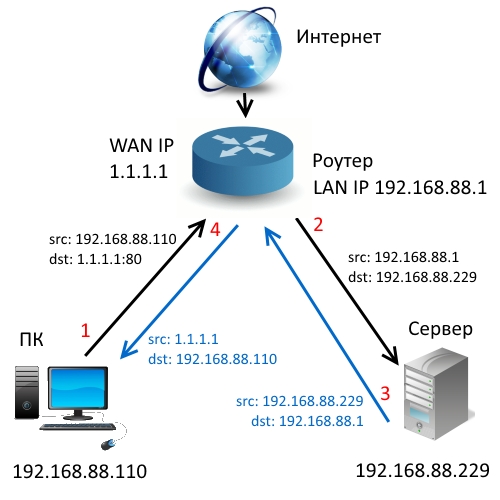

Теперь, получив пакет из локальной сети, адресованный на внешний IP 1.1.1.1, маршрутизатор не только перенаправит его на 192.168.88.229 (по первому правилу), но и заменит в пакете адрес источника (192.168.88.110) на свой локальный адрес.

Ответ от сервера поэтому отправится не напрямую в локальную сеть, а на маршрутизатор, который, в свою очередь направит его источнику.

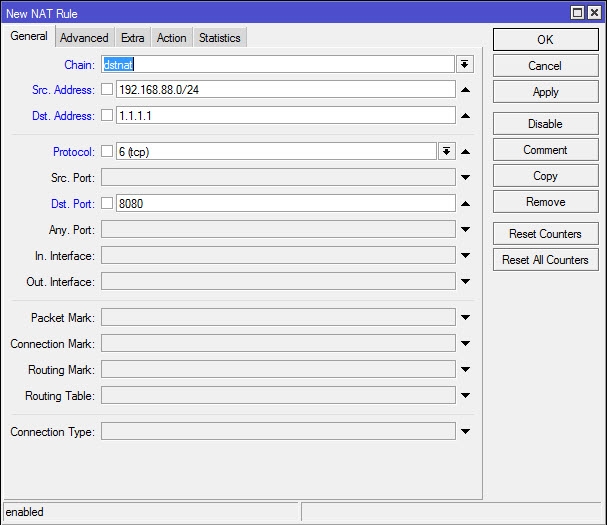

Второй способ Hairpin NAT MikroTik: 2 правила вместо 3

Можно сделать еще проще, заменив правило проброса портов первым правилом Hairpin NAT. В этом случае в настройках не нужно указывать In. Interface и Src Address, но нужно прописать адрес назначения.

Доступ на внешний IP адрес вашего сервера или компьютера с приложением будет открыт как для обращений извне, так и из локальной сети, с любых адресов, но только для пакетов с адресом назначения 1.1.1.1:80.

Теперь добавляете описанное выше правило srcnat, и все. Можно добавить дополнительную фильтрацию, прописав в out-interface тот интерфейс, с которого будут осуществляться отправки пакетов, если есть такая необходимость.

Недостатком Hairpin NAT является только то, что нагрузка на роутер возрастает, ведь те обращения, что раньше проходили через локальную сеть непосредственно между компьютерами, теперь будут идти через маршрутизатор.

Второй способ проще, но, в зависимости от конфигурации вашей сети, может использоваться и первый.

UPD: мы протестировали еще раз изложенные в этой статье способы настройки на примере , а также настройку, предложенную в комментариях . Все они рабочие.

сайт